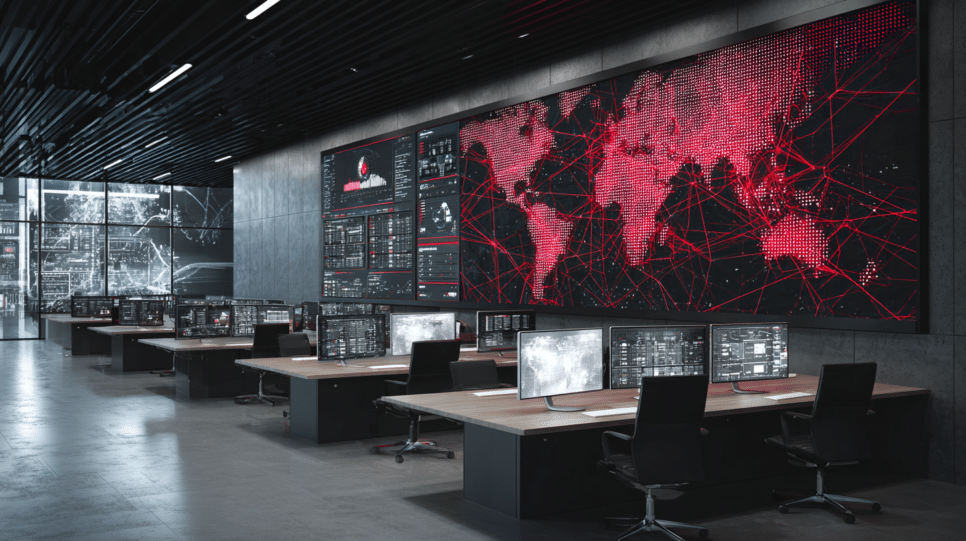

Operação de Ciberespionagem Compromete Infraestruturas Críticas em 37 Países

Uma vasta operação de ciberespionagem associada à China afetou infraestruturas críticas de 37 países nos últimos 12 meses, incluindo o Ministério de Minas e Energia do Brasil. O grupo TGR-STA-1030 realizou atividades de reconhecimento em 155 nações entre novembro e dezembro de 2025, com foco em ministérios relacionados a recursos naturais, economia e energia.

O cenário global de segurança digital enfrenta uma grave crise, com a operação denominada Shadow Campaigns revelando vulnerabilidades significativas em sistemas governamentais. O ataque expõe a fragilidade de infraestruturas essenciais e destaca a necessidade urgente de medidas de proteção.

Dimensão Global da Operação de Espionagem

Os dados são alarmantes. Entre novembro e dezembro de 2025, o TGR-STA-1030 realizou reconhecimento ativo em 155 países, resultando em 37 nações com sistemas comprometidos, afetando 70 entidades governamentais. Isso indica que cerca de 20% dos países enfrentaram violações críticas no último ano.

A campanha de ciberespionagem utiliza tecnologia avançada, incluindo web shells como Behinder, Neo-reGeorg e Godzilla, além de rootkits e ferramentas de tunneling. Essa combinação permite um acesso persistente e discreto às redes, dificultando a detecção dos invasores.

Impacto no Setor de Cibersegurança Corporativa

Para os líderes de TI e cibersegurança, a operação Shadow Campaigns é um alerta significativo. As táticas do TGR-STA-1030 mostram uma evolução nas estratégias de grupos APT (Advanced Persistent Threat) asiáticos, com o uso de phishing direcionado e malware avançado estabelecendo um novo padrão de ameaças.

A presença prolongada em redes comprometidas é uma preocupação crescente. O grupo está ativo desde janeiro de 2024, o que sugere operações meticulosamente planejadas. Essa abordagem estratégica contrasta com ataques oportunistas e indica objetivos de inteligência bem definidos.

Empresas em setores críticos, como mineração, energia e finanças, devem urgentemente revisar seus protocolos de segurança, pois as vulnerabilidades exploradas em sistemas governamentais podem ser replicadas em ambientes corporativos.

Resposta Necessária e Medidas de Proteção

A revelação da campanha exige que governos e empresas implementem defesas cibernéticas robustas. O monitoramento contínuo das redes tornou-se essencial, e as equipes de segurança devem estar atentas a indicadores de comprometimento associados aos malwares utilizados pelo grupo.

O compartilhamento de informações sobre ameaças entre países e setores é vital, pois nenhuma organização pode enfrentar sozinha ameaças dessa magnitude. A colaboração com comunidades de segurança e agências governamentais é fundamental para uma detecção precoce e uma resposta eficaz.

Investimentos em tecnologias de detecção comportamental e análise de anomalias são prioritários, uma vez que os web shells e rootkits utilizados pelo TGR-STA-1030 podem escapar da detecção por soluções tradicionais de antivírus. Ferramentas que identificam comportamentos suspeitos na rede são mais eficazes.

A segmentação de redes críticas é uma estratégia que minimiza o impacto de possíveis comprometimentos. Mesmo que invasores consigam acesso inicial, a contenção em segmentos isolados impede a movimentação lateral e limita o alcance do ataque.

O treinamento contínuo das equipes sobre técnicas de phishing é essencial, pois muitos ataques ainda dependem de engenharia social. Colaboradores bem informados formam a primeira linha de defesa contra campanhas de ciberespionagem.

A auditoria rigorosa de acessos privilegiados e credenciais administrativas é crucial para evitar que invasores mantenham acesso após a detecção inicial. A rotação frequente de senhas e a implementação de autenticação multifator em sistemas críticos reduzem significativamente as chances de sucesso de ataques prolongados.

O caso Shadow Campaigns demonstra que a segurança digital é uma questão de soberania nacional e competitividade econômica. Ignorar essa realidade pode colocar em risco não apenas os ativos das empresas, mas também sua continuidade operacional.

Fonte por: Its Show