Campanha de Phishing Explora Marca da Microsoft

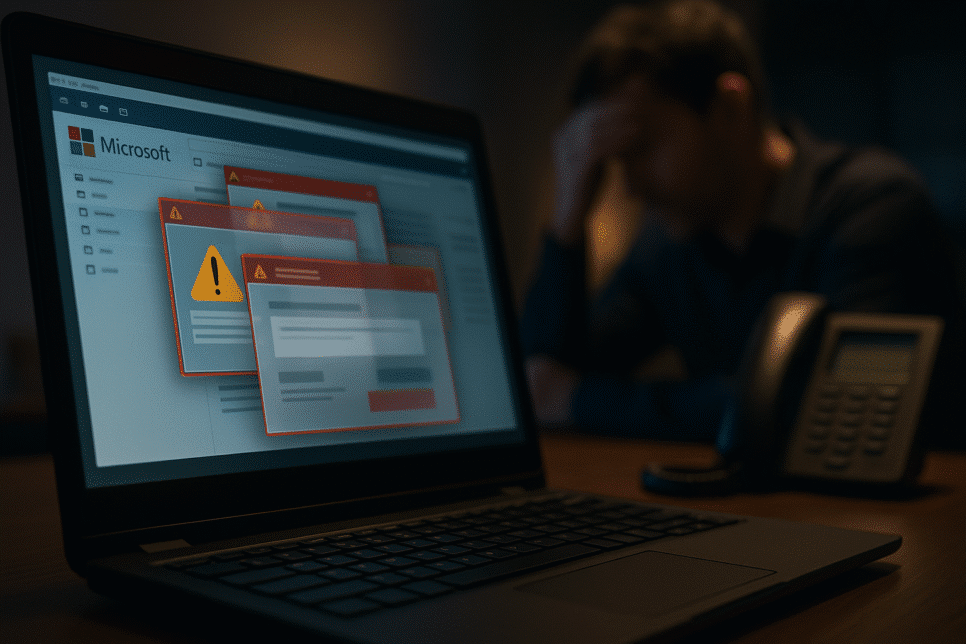

Pesquisadores de segurança identificaram uma nova campanha de phishing que utiliza a marca Microsoft para enganar usuários. A fraude se inicia com e-mails convincentes que incluem o logotipo da empresa e mensagens de alerta, levando as vítimas a páginas falsas que apresentam um CAPTCHA e sobreposições de alerta que “bloqueiam” o navegador. O objetivo é roubar credenciais ou induzir a instalação de ferramentas de acesso remoto, além de persuadir a vítima a contatar um falso técnico por telefone.

Detalhes da Campanha de Phishing

A tática utilizada é baseada em engenharia social sofisticada. Os e-mails informam sobre transações suspeitas ou alertas de segurança urgentes, solicitando que o destinatário clique em um link para “verificar a identidade” ou “confirmar dados”. Ao clicar, a vítima é direcionada a uma tela que simula um CAPTCHA legítimo. Após completar a verificação, é redirecionada para uma página que utiliza scripts para desabilitar controles do navegador, exibindo múltiplas janelas de alerta que criam uma sensação de pânico e urgência.

Pesquisadores da Cofense explicam que o fluxo de ataque envolve redirecionamentos e domínios distintos para ocultar a cadeia de entrega. Os domínios iniciais atuam como redirecionadores e, após o CAPTCHA falso, carregam as sobreposições que manipulam o DOM do navegador.

Captura de Credenciais

Após criar a ilusão de comprometimento, a página maliciosa apresenta um número de telefone como “suporte Microsoft”. Ao ligar, a vítima é atendida por um golpista que se faz passar por técnico e utiliza estratégias para:

- Convencer o usuário a fornecer suas credenciais de login;

- Induzir a instalação de software de controle remoto, permitindo acesso total ao dispositivo e às credenciais armazenadas.

Além disso, especialistas identificaram variantes que utilizam técnicas adicionais, como instruções para executar comandos locais ou instalar ferramentas aparentemente inofensivas que, na verdade, introduzem trojans ou ladrões de informações.

Mecanismo Técnico da Campanha

A campanha opera através de uma sequência de URLs em três etapas: (1) um link inicial no e-mail que leva a domínios redirecionadores; (2) uma página de “verificação” (CAPTCHA) que atua como barreira contra análise; (3) o carregamento de um script de sobreposição que bloqueia a navegação e exibe janelas de alerta. Embora o navegador pareça “travado”, a imobilização é superficial, e atalhos como ESC podem desbloquear a interface, mas muitas vítimas não percebem isso e acabam ligando para o número exibido.

Por que o Golpe é Eficaz em Ambientes Corporativos

A campanha se aproveita de três fatores psicológicos que a tornam especialmente perigosa em ambientes corporativos:

- Autoridade da marca: O uso do logotipo e linguagem formal diminui a desconfiança imediata.

- Urgência financeira: Mensagens que mencionam transações ou bloqueios de conta forçam decisões rápidas.

- Sofisticação técnica aparente: As sobreposições que imitam diálogos do sistema e um número de suporte conferem credibilidade suficiente para enganar até mesmo profissionais com conhecimento técnico.

Para líderes de TI, isso indica que a familiaridade com marcas não é uma proteção suficiente; é necessário implementar políticas, treinamentos e controles técnicos que considerem esses múltiplos fluxos de ataque.

Recomendações para Prevenção

- Nunca ligar para números exibidos em pop-ups do navegador; sempre busque o canal oficial da empresa em um site verificado.

- Não fornecer credenciais nem instalar ferramentas de acesso remoto por indicação telefônica.

- Bloquear domínios e URLs maliciosas em perímetros e proxies web; inspecionar logs dos redirecionadores citados se houver suspeita de exposição.

- Realizar simulações de phishing e treinar executivos para respostas padronizadas a alertas urgentes.

Contexto e Tendências de Golpes de Phishing

Golpes de suporte técnico não são novos, mas têm evoluído. Operadores de fraude combinam marcas conhecidas, múltiplas camadas de redirecionamento e técnicas para contornar sistemas automáticos de detecção, incluindo o uso de páginas-CAPTCHA falsas como barreira. Relatórios recentes indicam um aumento nas variações que utilizam técnicas como clipboard hijack e instruções para instalar “ferramentas” que, na prática, introduzem ladrões de credenciais.

Empresas e equipes de segurança devem atualizar seus playbooks e controles, monitorar a exfiltração de credenciais, bloquear reativamente domínios emergentes e estabelecer canais de verificação interna para comunicados sensíveis, a fim de mitigar o impacto desse tipo de isca cada vez mais profissionalizada.

Fonte por: Its Show